CRTO Review

Certified Red Team Operator honest review. From personal insights to exam breakdown

Some days ago I took the CRTO (Certified Red Team Operator) exam, from ZeroPoint Security, it is a certification focused on red team, Active Directory and Cobalt Strike. It is not a common certification so I want to write about it. In this post I will be talking about the next topics:

Previous Experience

In my case, I didn’t have previous experience in AD, at least in offensive security, neither in pentesting/red team, so the certification is affordable for most of you in terms of difficulty. Of course, if you have knowledge about AD will be really useful but this wasn’t my case, so it was a little harder for me.

Course Objective

The CRTO is a practical certification in red team and adversary emulation, focused on active directory and it covers each stage of the attack lifecycle, from initial compromise to full domain takeover. All this over the OPSEC tactics to avoid detections and taking the best options. Also the main different thing that this course has is that everything is done from a command and control server, in this case, Cobalt Strike.

Course

The course is mainly made of text pages with some pictures. The more difficult techniques are covered in both text and video formats, which helps you understand them. The course is designed to be taken alongside the lab, as it explains everything about an attack using the example of a user/computer of the lab, to try to exploit it yourself.

This format is perfect to learn because it mixes theory and practice perfectly and makes the learning journey really easy. However, in some cases it doesn’t go deep enough.

Going deeper, you can check the course content’s here, but summarizing, these are the most important topics in my opinion:

- Command & Control (Cobalt Strike)

- Privilege Escalation

- Credential Theft

- Domain Reconnaissance

- User Impersonation

- Lateral Movement

- Kerberos

- ADCS

- MS SQL Servers

- Forest & Domain Trusts

- Microsoft Defender Antivirus

As you can see, there are a lot of topics and this is because the course material is really large. For example, in the kerberos section there are common techniques like kerberoasting or ASREProasting but also more complex techniques like delegations or S4U2Self Abuse.

As I said before, in some topics it doesn’t go deep enough but the one this happens the most is the evasion topic, where one barely manages to understand why I am getting detected or why these options allow me to avoid detected. Nevertheless, I consider the course the best that this certification has because of this:

- The course access in forever, once you pay you can access always you want.

- The price is 365 pounds (436,54€) and it comes with an exam attemp, but we will talk about it later.

- The quality of the course is 10/10.

Lab

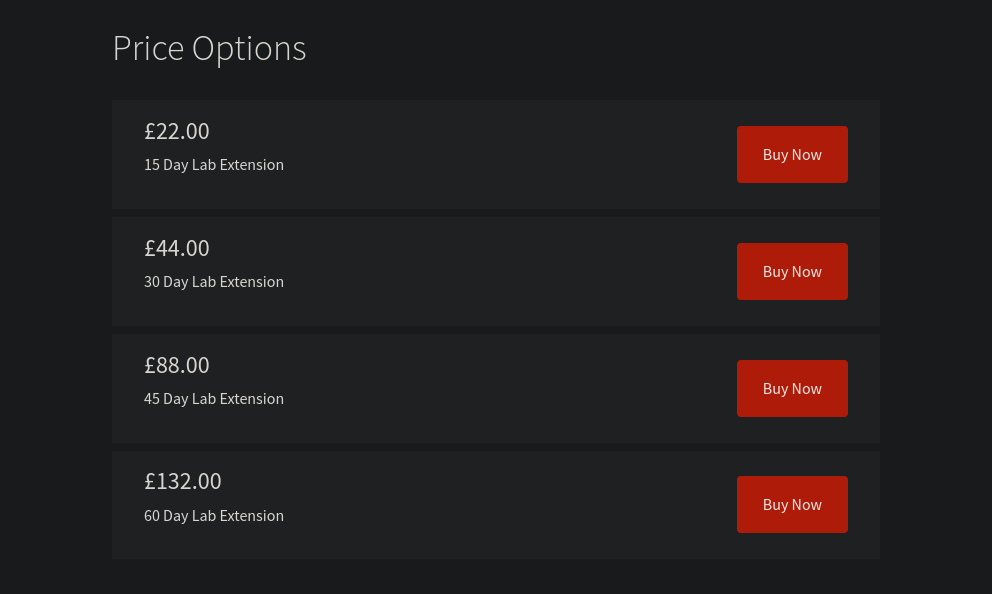

The course comes without the lab, so you must to pay it separately, is a weird model from the point of other certifications. It is hosted by SnapLabs and you need to create an account to access the lab. Here are the prices of the lab:

This means that if you choose the first option, you have 20 hours or 15 days to spend it, whichever comes first. The second option are 40 hours and 30 days and so on. Some times you will finish the hours and you will get more, but you won’t be able to buy more until the 15-day period has elapsed. To avoid this, you can send an email to support@zeropointsecurity.co.uk requesting allow you to purchase more time.

About how it works it’s really simple, from SnapLabs you access to a control panel where all the machines of the environment are, MS SQL Servers, Workstations, Domain Controllers, and two machines for you to use, the team server and a Windows 10 machine which has all you need to complete the course.

On the other hand, the worst thing about the lab is that is too expensive for how slow it is. I mean, if you are paying 26€ what you expect is that it works well. Moreover the keyboard language installed are only for EEUU and US, so the Spanish people like me or everyone who use ISO or other keyboard distribution will have a rough time.

Exam

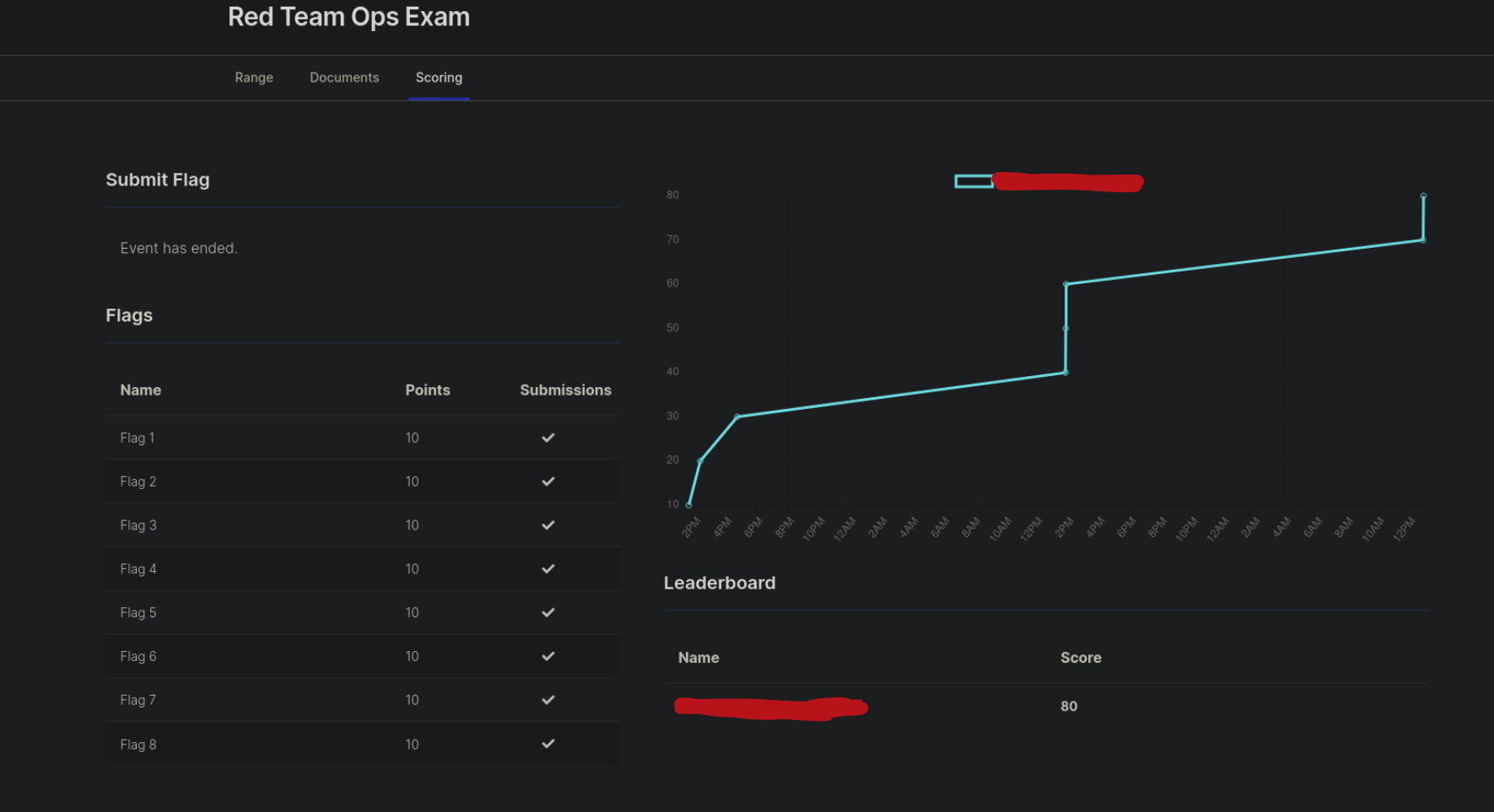

In the exam, there are 8 machines between 3 domain, to pass the exam you will need to collect at least 6 flags. These flags are always in C:\Users\Administrator\Desktop. In terms of time you have 48 hours in 4 days, this means that you can stop the exam whenever you want also the access is the same as the lab, via SnapLabs.

They give you access to the team server, the windows 10 with all the tools you need and also, access to a restricted user in the domain, as the exam is assumed breach.

The exam itself is not hard if you have completed the lab and if you can evade the defender. Also you must complete the optional exercises that are given during the course as they will be useful during the exam.

As I said, the lab environment is too slow, but in the exam even worse. My experience wasn’t good. After starting the exam, I was able to collect 3 flags, at that point, my beacons started losing the connection, every minute my beacons were off for 20 seconds. When I ran any PowerView command, it didn’t show the output or execute properly, and when I ran psexec to move between computers the beacons lost connection for a minute or more.

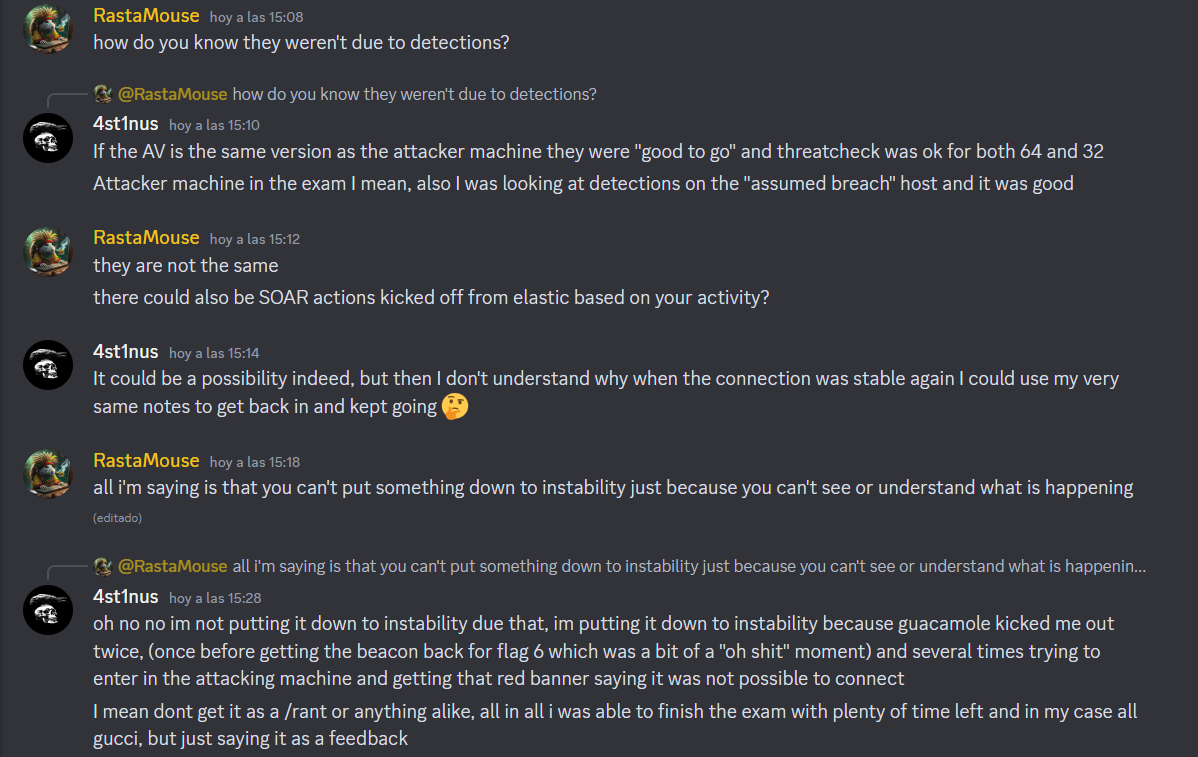

Despite this, Rasta Mouse, the creator of CRTO, says that it may be the SOAR running under the hood as he said to this user:

As it is obvious, Rasta knows much more than me about this topics but in my opinion, if this was true then I wasn’t being loosing my beacons after getting the first one and without running any command.

Another problem I had during the exam was that even using more evasion techniques than the provided ones, I was flagged a couple of times for behavioral detections. After a while trying to fix this, I restart the exam with the snapshot that they give to you and start again, I removed many of the options that I used to use thinking they will be more OPSEC, as using dllhost instead of rundll32, and I don’t know why, but it worked better. Since then I wasn’t being detected any more and I was able to exploit everything and jump between machines without any problem.

To make it easier, I added the provided user to the local administrators group, so if I lost any beacon, I could get it back easily. Also with this user I started turning off the defender in every machine. Obviously this isn’t OPSEC neither recommendable, but in a “broken” environment it was needed for me.

Pros and Cons

| Pros | Cons |

|---|---|

| The course | The support |

| The price | The environment was awful |

| The format |

Tips

Under my experience, these are the best tips I can give:

- Make all the labs but also the optional ones.

- Remake the labs with the defender enabled.

- If you have a question, you can search in the discord history chat for the same question and maybe you will find the answer before asking it.

- Disable the AV during the exam. In other labs I wouldn’t recommend you this but if the environment is that bad I think it is a must-do.

- Don’t try to be faster, as you can see in the last image I did it in 3 days because YOU HAVE TIME.

- Keep a couple of hours in the lab environment to practice or try things during the exam in case you need.

Español

Hace unos días me examiné del CRTO o Certified Red Team Operator, una certificación enfocada sobre todo al red team, directorio activo y Cobalt Strike. Es una certificación bastante curiosa por lo que me apetecía hablar de ella, en este post estaré tratando los siguientes temas:

Experiencia previa

En mi caso, no contaba con experiencia en AD, al menos en el campo ofensivo, ni con experiencia profesional en red team/pentesting, por lo que la certificación es en cuanto a dificultad asequible para muchos. El tener conocimiento sobre AD es sin duda un gran plus y puede facilitarte mucho el trabajo, en mi caso no fue así y se me hizo algo cuesta arriba.

Objetivo del curso

La CRTO es una certificación práctica de red team y “Adversary Emulation”, enfocada al directorio activo (AD) y que cubre todas las etapas del ataque, desde el compromiso inicial hasta el control total del dominio. Todo esto teniendo en cuenta el factor OPSEC para evitar detecciones y tomar mejores decisiones. Además, como principal factor diferenciador todo el curso se realiza desde un servidor de comando y control, en este caso Cobalt Strike.

Curso

El curso está formado en su gran mayoría por diapositivas con mucho texto y algunas imágenes, los temas más complejos además de contar con su formato texto también están en vídeo, lo que ayuda a su comprensión. El curso está hecho para acompañarlo del laboratorio, ya que te explica el cómo y por qué de un ataque poniendo el ejemplo de usuario/equipo del laboratorio, para que posteriormente trates tú de explotarlo.

Este formato está genial para aprender ya que mezcla teoría y práctica a la perfección y facilita mucho su comprensión, sin embargo, siento que en ocasiones no profundiza lo suficiente en algunos temas y lo toca muy por encima.

Entrando más en detalle, podeís consultar el contenido del curso aquí pero en resumen, estos son los puntos que considero más importantes:

- Command & Control (Cobalt Strike)

- Privilege Escalation

- Credential Theft

- Domain Reconnaissance

- User Impersonation

- Lateral Movement

- Kerberos

- ADCS

- MS SQL Servers

- Forest & Domain Trusts

- Microsoft Defender Antivirus

Como podeís ver son bastantes, y no es para menos ya que el curso es bastante extenso. Por ejemplo, en la parte de kerberos se tocan técnicas básicas como son Kerberoasting y ASREProasting pero también menos conocidas como son las delegaciones o S4U2Self Abuse.

Como mencioné anteriormente, en muchos temas no entra mucho en detalle pero donde más lo he notado ha sido en el tema de la evasión, donde uno apenas llega a comprender el por qué está siendo detectado o qué hace x opción para evitar que lo seas. Sin embargo, considero que el curso es lo mejor que tiene esta certificación por los siguientes motivos:

- El acceso es de por vida, es decir, una vez pagas, puedes acceder a él siempre que quieras.

- Se actualiza con frecuencia.

- El precio son 365 libras (436,54€) y viene con un intento de examen, aunque hablaremos de él más adelante.

- La calidad. Es el curso con más y mejor calidad que he hecho hasta la fecha.

Laboratorio

El laboratorio viene aparte y también se paga aparte, es un modelo algo distinto al de otras certificaciones. Está hosteado por una empresa llamada SnapLabs y debes de crearte una cuenta para poder acceder.

Estos son los formatos en los que se puede comprar el acceso al laboratorio.

Esto quiere decir que si compras la primera opción, tienes 20 horas o 15 días para acceder al laboratorio, la siguiente opción son 40 horas o 30 días, lo que se acabe antes y así sucesivamente. En ocasiones puedes quedarte sin tiempo de laboratorio y querrás comprar más, pero tendrás que esperar a que pasen los 15 días para ello, sin embargo, puedes escribir un correo al soporte de ZeroPoint Security para que te permitan comprar más tiempo.

En cuanto a su funcionamiento es bastante sencillo, desde SnapLabs accedes a un panel donde te aparecen todas las máquinas del entorno, servidores de MS SQL, Workstations, Domain Controllers y dos máquinas para que utilices tú, el team server y un Windows 10 desde el que conectarte y que viene con todo lo necesario para afrontar el curso.

El único inconveniente que le veo al laboratorio es que va bastante lento para lo caro que es. Ya que estás pagando unos 26€, lo que uno se espera es que sea fluido y rápido. Además, solo tiene instalado el teclado inglés de EEUU y de US por lo que muchos caracteres del teclado ISO (español) no funcionarán correctamente, como: \ “

Examen

El examen consta de 8 máquinas y 3 dominios, en el que para aprobar deberás comprometer al menos 6. Esto se valida entregando unas flags que se encuentran siempre en C:\Users\Administrator\Desktop . En cuanto a la duración, son 48 horas repartidas en 4 días y el acceso es el mismo que el del laboratorio, a través de SnapLabs.

Por otra parte, te dan acceso al team server, el windows 10 con todas las herramientas que necesitarás y por último, a un usurio restringido del dominio, ya que el examen es “assumed breach”, es decir, se da por hecho que ya se ha entrado a la organización.

En sí, el examen no es complicado siempre que hayas completado el laboratorio y sepas evadir el defender. Además, es crucial hacer los ejercicios opcionales que te proponen durante el curso ya que te ayudarán a desenvolverte mejor en el examen.

Como dije anteriormente, el laboratorio era bastante lento, pero en el examen es mucho peor aún. Mi experiencia no fue muy buena ya que al empezar, pude conseguir sin problemas las 3 primeras flags, pero a partir de ahí todo se torció. Los beacons se caían cada minuto durante 20 segundos exactos, ejecutaba algún comando de PowerView y no se mostraba el output/no se ejecutaba, utilizaba psexec para moverme entre máquinas y otra vez los beacons se perdían durante todo un minuto o incluso más.

A pesar de todo, Rasta Mouse, el creador del curso lo justifica diciendo que es cosa del SOAR que hay corriendo por detrás como le dijo a este usuario.

Como es obvio Rasta sabe muchísimo más que yo en estos temas pero en mi opinión, si esto fuese cierto no se estarían perdiendo los beacons al obtener el primero y sin ejecutar comandos como me pasó a mi.

Otro problema que tuve es que, a pesar de hacer todo lo que el curso dice que hagas frente a las detecciones por comportamiento, seguía siendo detectado. Al cabo de un rato decidí usar la snapshot que te dan para empezar el examen de cero y quitar muchas de las opciones que tenía en mi perfil del C2 y dejar de hacer lo que yo consideraba que era “OPSEC”, como usar el proceso dllhost en lugar de rundll32, y no sé por qué, funcionó. Desde este momento dejé de ser detectado tan fácilmente y pude centrarme en explotar y saltar entre las máquinas.

Para facilitar mi experiencia, cada vez que pude añadí al usuario que te dan acceso al grupo de administradores locales, por si se perdía un beacon, poder obtener otro sin problemas. Además con este usuario, me dediqué a desactivar el AV en cada máquina a la que llegaba. Obviamente esto no es para nada recomendable, pero en un entorno que estaba “roto” mejoró considerablemente la experiencia.

Pros y Contras

| Pros | Contras |

|---|---|

| El curso | El soporte |

| El precio | El mal funcionamiento del entorno |

| El formato |

Consejos

Bajo mi experiencia estos son los mejores consejos que puedo dar:

- Hacer todos los laboratorios incluyendo los ejercicios optativos.

- Rehacer todos los laboratorios con el defender habilitado.

- En caso de que tengáis alguna duda, en el servidor de discord apenas os harán caso pero podéis buscar palabras clave del error o duda que tengáis en el servidor por si alguien ya ha tenido ese problema.

- Desactivar el AV en el examen, en otros laboratorios no lo haría pero en este creo que es fundamental debido a su mal funcionamiento.

- No tengas prisa, como podrás ver en la última imagen, yo me lo tomé con calma y creo que es lo mejor que puedes hacer.

- Guarda al menos dos horas de acceso al laboratorio por si quieres probar alguna cosa.